Jsou jaderná zařízení ohrožena kybernetickými útoky? MAAE nabízí výcvikový kurz obrany

Nový školící program zaměřený na ochranu jaderných zařízení proti kybernetickým útokům byl představen Mezinárodní agenturou pro atomovou energii (MAAE). Kurz byl připraven za pomoci amerického Ministerstva energetiky, americké Národní správy pro jadernou bezpečnost a hostila jej Národní laboratoř v Idahu. Zahajovací kurz, Ochrana systémů na počítačové bázi v režimu jaderné bezpečnosti, se uskutečnil tento měsíc.

Dvoutýdenní program, který nabídl výcvik „nejlepší praxe“ v počítačové bezpečnosti, absolvovalo 37 účastníků ze 13 zemí. Účastníci si mohli ověřit své schopnosti na simulátorech nejmodernějších digitálních systémů běžně využívaných v jaderných zařízeních.

Při přípravě kurzu, experti na kybernetickou bezpečnost z MAAE a Národních laboratoří amerického Ministerstva energetiky (Národní laboratoře Idaho, Pacifické severozápadní národní laboratoře a Národní laboratoř v Los Alamos) navrhli výukové prostředí kopírující vybavení, které lze typicky najít v jaderných zařízeních.

„Každý se zodpovědností za jadernou bezpečnost musí důkladně porozumět zranitelným místům ve svých systémech. Musí vědět jak předcházet a zmírňovat rizika možného kybernetického útoku na tyto systémy,“ uvedl Raja Adnan, ředitel divize jaderné bezpečnosti pod MAAE. „MAAE poskytuje nabídku vzdělávacích kurzů v oblasti počítačové bezpečnosti, aby pomohla zajistit, že vlády a organizace mají nezbytné technické, regulatorní a ostatní nástroje k úspěšnému boji v případech, že budou čelit vysoce zkušenému protivníkovi.“

Simulační prostředí „Cyber range“

MAAE zřídila Rakouský institut technologií pro vývoj speciálního virtuálního IT výcviku a simulační platformu, která simuluje extrémně citlivý průmyslový řídicí systém. Toto prostředí nazvala „Cyber range“ a umožňuje navrhovat nové technologie, nástroje a procesy k obraně proti kybernetickým hrozbám a simulovat, testovat a trénovat v realistickém prostředí. Prostředí bylo vyvinuto v reakci na rostoucí digitalizaci a vytváření sítí průmyslových řídicích systémů pro jaderné elektrárny.

Útok na íránské jaderné zařízení pomocí malware Stuxnet v roce 2010 dokládá fakt, že jaderná zařízení jsou cílem kybernetických útoků a že tyto útoky mohou vést až k fyzickému poškození zařízení.

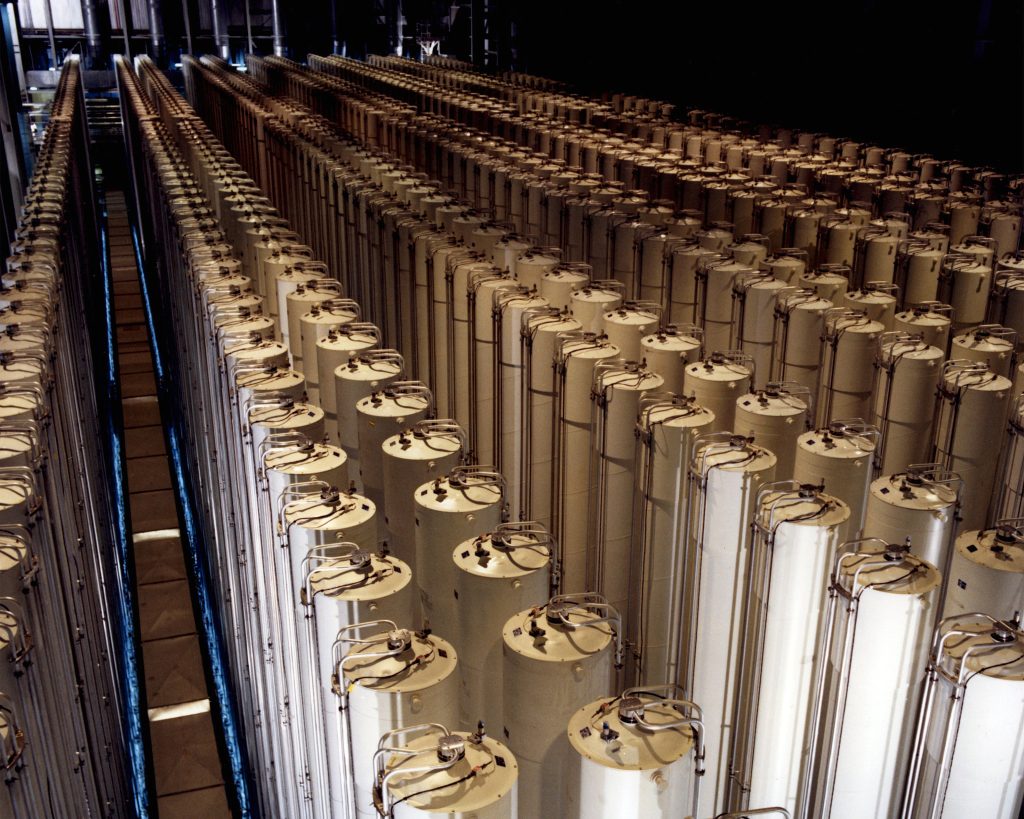

Zdroj úvodní fotografie: INL

Mohlo by vás zajímat:

Nejlepší ochrana je nepropojení s vnějším světem. Nic tomu nebrání, pouze je nutná účast programátora na místě a to je dražší.

To není tak až neprůstřelné jak si myslíte, daleko jednoduší a jistější je ponechat řízení kritických systémů analogové.

Mohu poprosit o popis dálkového napadení, když je zařízení bez kontaktu s vnějším světem?

Vláďo asi to nebude tak bezvýznamné když se na tu hrozbu američané a MAAE připravují. Co se týče zavirování bez vnějšího připojení, pamatujete si na ten případ z Německa kdy si obsluha přinesla zavirovanou flešku s počítačovou hrou do elektrárny?

Souhlas, s blbostí se nedá bojovat. Nejbezpečnější bylo zůstat na stromech.

Jak popsal pan Vaněček, do systému se může dostat virus s dlouhodobým účinkem, ono je to velmi jednoduché napsat tak aby začal pracovat až za nějakou dobu a SW nebyl podezřelý, ideální místo je nějaký gVim u systémáků, jejich počítač se dostane v zásadě všude a potřebují ne zrovna standardní SW pro svou práci (gVim, pokud neznáte je takový super textový editorek se zvýrazňováním syntaxe), tam pak stačí mít v kódu někde

If(timeStamp() > dateToTimestamp(Nejake_datum))

{

behaveLikeVirus();

}

Z přeloženého kódu to pak nikdo jednak nepozná a jednak ani antivir nenajde, protože se to chová naprosto standardně po velmi dlouhou dobu. Představa že se do systému dostane nějaký nový WannaCry, je trochu děsivá. (Ale už Windows 10 jsou dobrý virus.)

A samozřejmě že největší problém představují uživatelé, v práci máme třeba předpis zakazující připojení jakéhokoliv chytrého telefonu, neschváleného USB zařízení atd. k počítači, co myslíte že visí z každé druhé dokovací stanice? Správně microUSB kabel na nabíjení telefonu. Existují taky Bloototh guns, stačí aby na jednom stroji byl nastavený automatický příjem poslaného souboru a je problém. Eventuálně stačí mít i na jinak izolované síti někde bezdrátový spoj a už je to problém. Stejně tak, představuje nebezpečí špatně placený zaměstnanec, např. uklízečka, která může připojit škodlivé zařízení do změti kabelů někde za stolem, nebo do volné skryté ethernetové zásuvky, čímž je izolace od vnějšího světa narušena a nemusí být ni přítomny nástroje na odhalení tohoto, protože to nikdo neočekává.

Takto složitý systém, jako je JE nelze navrhnout absolutně bezpečný, na to je to složité, dá se ale samozřejmě dost ztížit jeho naboření, ale v momentě existence nějaké sítě už nastává problém.

Komentáře v diskuzi mohou pouze přihlášení uživatelé. Pokud ještě účet nemáte, je možné si jej vytvořit na stránce registrace. Pokud již účet máte, přihlaste se do něj níže.

V uživatelské sekci pak můžete najít poslední vaše komentáře.

Přihlásit se